Deus Ex Mankind Divided Gameplay FR (PC) - rakennus 19 - La Je Miller

Useita kertoja GITS Arise -hahmoissa mainitsee salaperäisen Ghost Infiltration Key -tunnuksen. Ymmärtääkseni sitä käytetään jotenkin pysäyttämään (halvaannuttamaan?) Hallituksen edustaja tai kenties joku, jolla on kyberistetty aivo.

Kuinka tuo asia toimii? Paljon kybersotaa perustuu salausten rikkomiseen ja erityyppisten esteiden ohittamiseen. Ja sitten ovat nämä avaimet. Niiden on oltava särkymättömiä, jotta niitä voidaan pitää käsissä pitämisen arvoisina. Muuten riski tällaisen esineen joutumisesta vihollisen käsiin on liian suuri - ne voivat neutralisoida hallituksen edustajat.

Sen nimessä on "Ghost" syystä, todennäköisesti sen selvittämiseksi, että kohde ei ole verkkoaivo-laite, vaan sen käyttäjän Ghost. Haamut ovat yhtä ainutlaatuisia kuin GITS-universumissa, joten avaimia voi olla vain yksi. Tai ei?

Joten kysymykseni ovat:

- Kuinka Ghost Infiltration Key luodaan?

- Kuinka se varastoidaan?

- Kuinka se aktivoidaan?

- Kuinka se toimii?

- Voiko niitä olla useita?

En ole varma, että se on nimenomaisesti esityksessä, mutta tässä on pitkäkestoinen selitykseni, joka perustuu ekstrapolointiin nykypäivän tekniikoista ja trendeistä:

Nykyään "varmenteita" käytetään vahvistamaan (luotettavien) tietokoneiden henkilöllisyys, joiden kanssa olet yhteydessä; verkkosivusto, joka näyttää kuten pankkisi, ei ole pankkisi. Asentamalla / käyttämällä käyttöjärjestelmää olet jo antanut luvan luottaa keneen tahansa, joka on lisännyt oletusluetteloon. VeriSign on esimerkki; Yrityksellä on prosessi, jonka avulla uudet verkkosivustot luovat luottamuksen heihin, ja he luottavat käyttöjärjestelmän valmistajaasi, ja sinä olet jo antanut suostumuksensa luottaa niihin.

Nykyään tämä kaikki tehdään> 128-bittisillä avaimilla, mutta GITSin aikana on kohtuullista olettaa, että ne pystyvät käyttämään massiivisesti pitkiä avaimia, mahdollisesti> 128-Mbitti. Se vie tietokonetta aikamme, työskentelee keskeytyksettä, GITS-aikaan saakka murtaa yksi.

Voit Googlea laajasti salauksesta, mutta yksinkertaisuuden vuoksi:

Joku voi luoda varmenteen "tarkistaa" mitä tahansa haluamaansa. Viime kädessä sinun on joko nimenomaisesti luotettava heihin tai siirrettävä kolmannelle osapuolelle arvioimaan heidän vaatimuksiaan puolestasi. Emme tarkista taustaa ja luota nimenomaisesti jokaiselle kauppiaalle luottokortinlukijaa. Sen sijaan luotamme siihen, että muutamat valitut yritykset, Visa, Mastercard jne., eivät ole tekemisissä maineikkaiden kauppiaiden kanssa ja käsittelevät ehdottomasti mahdollisia ilmeneviä ongelmia, jos he tekevät.

GITS: n aikana kyber-aivot on ilmeisesti turvattu vähintään erittäin vahvalla yksityisellä avaimella, joka on suunnilleen yksilöllinen kullekin. Muita turvaominaisuuksia voidaan lisätä / päivittää, kuten "hyökkäysesteet", "näennäiset esteet" jne. Kuten hallitukset yleensä käyvät, on erittäin todennäköistä, että hallitus on puuttunut voimakkaasti kyberistysasioihin antamalla lainsäädäntöä tämän välttämiseksi ", suurin sallittu jne. Hallitusten toinen tyypillinen piirre sekä nykypäivänä että GITS-aikoina on luottaminen itsesäilyttävään malliin "ostaa" turvallisuus "vapaasti. Toisin sanoen, emme voi olla 100% turvallisia ja 100% vapaita samanaikaisesti. Jotta voimme tehdä heidän työnsä, meidän on luottaa hallitukseen. Tämän epäsuoran luottamuksen tulos on (monia) lakeja, jotka antavat heille vakooja ja / tai pysäyttää sinut loputtomiin. Jos sinua pidetään "uhkana kansalliselle turvallisuudelle", vapaudesi peruutetaan hallinnollisesti, viestintääsi valvotaan, et ole enää syytön, kunnes syyllisyytesi on todistettu jne. Otetaan huomioon, että tänään matkapuhelimesi mikrofoni, kamera, GPS jne. kaikkia ohjataan ohjelmistolla, ja ne kaikki voidaan ottaa käyttöön ja aktivoida etänä.

Huomaa, että vaikka GITS on teknisesti "poliisi", meille ei koskaan anneta mitään viitteitä siitä, että joku 9 §: n jäsenistä olisi KOSKAAN haki etsintälupaa. Omassa maassaan jaksossa 9 ei usein oteta huomioon (ja joskus halveksuntaa) turvallisuus- / paikallispoliisia tai heidän ohjeita, mieluummin kaataa heidät tai estää heidät pääsemään (teknisesti laittomasti) yksityisiin kiinteistöihin, yleensä potkimalla sisään muutama ovi / seinä / kasvot. Luku 9 menee ja tekee melkein yksipuolisesti missä ja milloin tahansa.

GIK: n osalta:

- Epäilen, että se ei ole yksi kokonaisuus. Se on todennäköisemmin joukko yksityisiä avaimia erittäin korkean tason sertifiointiviranomaiselta (CA). Näillä avaimilla on pitkä, mutta ei määrittelemätön käyttöikä, ja nykyiset tietokoneet tarkistavat jo kumottujen ja vanhentuneiden varmenteiden varalta.

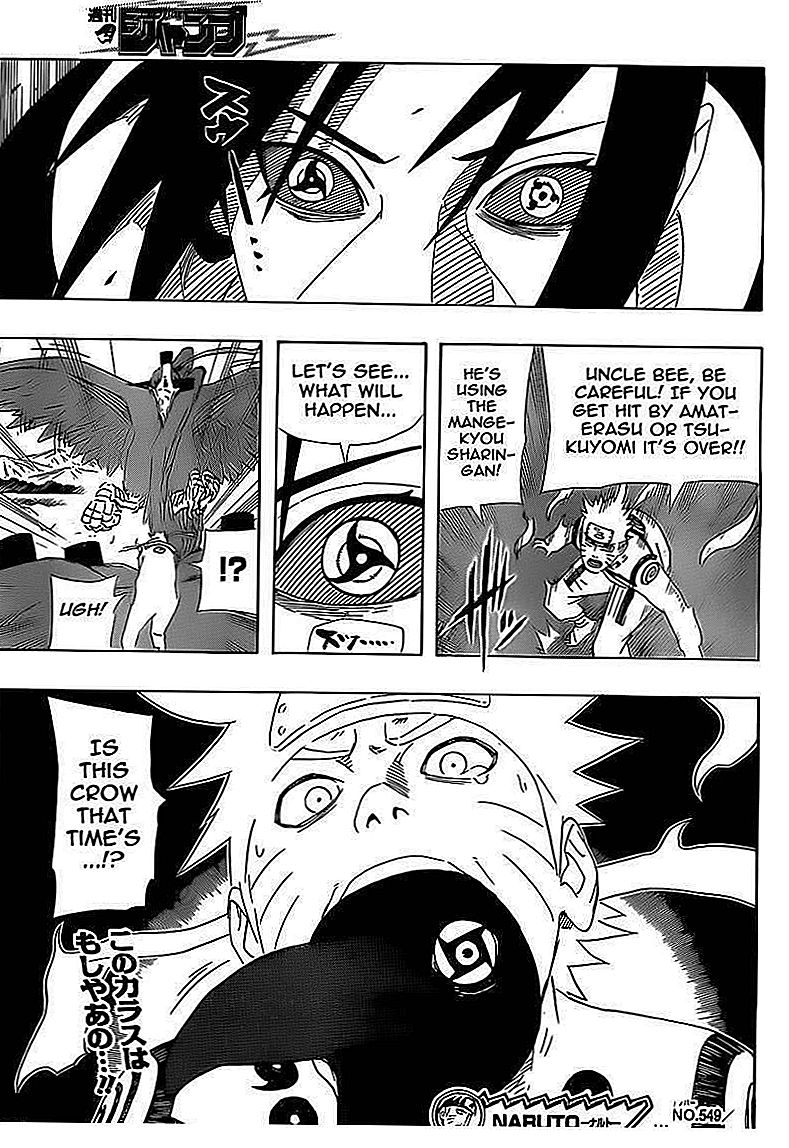

- Kun ihmiset "hakkeroidaan", pienet järjestelmät vaikuttavat eikä tunkeutuminen ole välttämättä ilmeistä. Muutamia esimerkkejä ovat: Majuri "kannusti" Batoua lyödä itsensä ulos, Aoi hakkasi Batoun silmät, Batou hakkeroi käsivarren käyttäjän silmät kuolleeksi, jne. Nämä kaikki olivat pohjimmiltaan "alitajuisia ehdotuksia" alemmalle tasolle järjestelmät.Vakuutettuaan Batoun silmät, ettei häntä enää ole, Aoi kävelee rennosti. Batou on erittäin terävä, mutta hänkin otti muutaman sekunnin ymmärtää / muistaa, että rokotteen saajien luettelot eivät yleensä toteudu tyhjästä ja luovuttavat itseään ihmisille. Rekrytoidut sen sijaan aluksi epäonnistuivat pääsykokeessa, koska he ei koskaan tajusi, että heille oli istutettu vääriä muistoja.

- [Luulen] "Ghost" viittaa yksilön hakkerointiin tarkoituksena vahingoittaa, poistaa käytöstä ja / tai hallita ihmistä (ohittaa aaveensa / henkensä / sielunsa) sen sijaan, että vain horjuttaisi hänen vapaata tahtoaan hämmentämällä todellisuutta (silmä hakkerointi) tai väärä ohjaaminen (väärän muistin istuttaminen).

- "GIK: n" käyttö ei ole niin paljon invasiivisempaa kuin on lopullinen. Näiden avainten oletettu super-extra-korkean tason luonne tekee niiden käytön ohittamisen mahdottomaksi; proteesirunko, verkkoaivot, mahdolliset esteet ja kaikki muut siihen liittyvät järjestelmät ja toiminnot tarkoituksella jättää huomiotta panos ihmisen aivosoluista, joita niiden on tarkoitus tukea GIK: n osoittaman luottamuksen hyväksi.